-

صفحه نخست

-

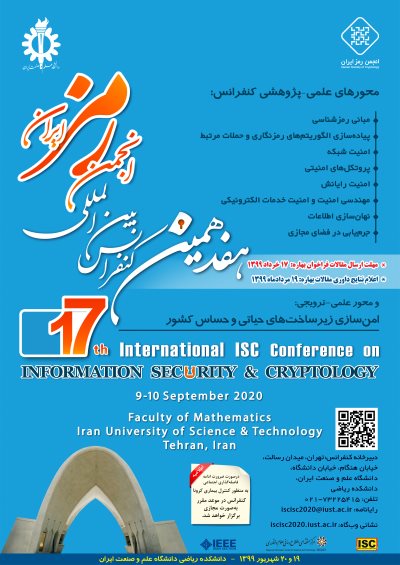

درباره کنفرانس

-

سخنرانی های کلیدی و مدعو

-

راهنمای تدوین و ارسال مقاله

-

راهنمای اقامت

-

سوالات متداول

-

اخبار

-

حامیان

-

محل برگزاری

-

درباره

-

فراخوان رساله و پایان نامه برتر

-

تماس با ما

-

اخلاق مهندسی

-

راهنمای ارسال مقالات پذیرفته شده

-

راهنمای ثبت نام و پرداخت هزینه

-

برنامه زمانبندی کنفرانس

-

چکیده مقالات پذیرفته شده

-

کتابچه کنفرانس

-

فیلم سخنرانی های کنفرانس

دکتر محمد صیاد حقیقی/ استادیار دانشکده برق و کامپیوتر دانشکده برق دانشگاه تهران

Mohammad Sayad Haghighi is the Head of IT Department and an Assistant Professor at the School of Electrical and Computer Engineering, University of Tehran, Iran. Prior to that, he was an Assistant Professor at Iran Telecom Research Center. From 2009 to date, he has held research positions with Australian universities. He has done a postdoctoral study at Deakin University during 2012 and 2013. Dr. Sayad has served as a program committee member of many conferences such as IEEE WNS, IEEE SICK, IEEE HPCC, IEEE DASC, IEEE LCN, and ACSW. He has had several positions in industry too. He has worked in senior positions for R&D and Telecom companies, banks, and even governmental organizations up to the strategy definition level as a senior cyber security/IT consultant as well as an architect. He is a Senior Member of IEEE and the director of ANSLab (Advanced Networking and Security research Laboratory).

Protecting Cyber-Physical Systems against Malicious Intruders: A General Detection and Compensation Strategy

Abstract: Cyber-Physical Systems (CPS) are playing important roles in the critical infrastructure now. A prominent family of CPSs are networked control systems in which the control and feedback signals are carried over computer networks like the Internet. Communication over insecure networks makes system vulnerable to cyber-attacks. In this talk, we present an intrusion detection and compensation framework based on system/plant identification to fight such attacks, especially the covert ones. A covert CPS attack tries to manipulate the system output through the network interfaces in a way that the changes are imperceptible to human eyes. A collection of research outputs on different plants ranging from DC motor to adaptive car cruise control (ACC) will be reported. Additionally, we mention some simple compensation strategies and show how they can be useful in alleviating the attack effects.

Keywords: Cyber Physical Systems, Networked Control Systems, Intrusion Detection, Covert Attacks

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

دکتر مائده عاشوری/ استادیار گروه مهندسی فناوری اطلاعات دانشگاه اصفهان

کنترل دسترسی مبتنی بر ویژگی به داده های برون سپاری شده با حفظ حریم خصوصی و قابلیت لغو ویژگی

خلاصه سخنرانی: رشد روز افزون محاسبات ابری، امکان برون سپاری داده ها بر روی سرور ابر را برای کاربران فراهم کرده است. با توجه به غیرقابل اعتماد بودن سرور ابر، حفظ محرمانگی داده ها و کنترل دسترسی به آن ها مسئلهای بسیار مهم است. کنترل دسترسی مبتنی بر ویژگی ضمن حفظ محرمانگی دادههای برون سپاری شده، یک کنترل دسترسی ریزدانه برای صاحب داده فراهم می کند. صاحب داده بدون دخالت در مدیریت کلیدها، با تعریف یک سیاست دسترسی بر روی مجموعه ای از صفات، دادهی خود را یک مرتبه رمز نموده و بر روی سرور ابر ذخیره می کند. مدیریت صفات و تولید کلید برای کاربران، برعهده ی نهاد می باشد. در معماری غیرمتمرکز، تعدادی نهاد نیمه معتمد وجود دارد که هریک از آن ها مدیریت یک یا چند صفت را به صورت جداگانه برعهده می گیرند. به منظور جلوگیری از تبانی کاربران غیرمجاز تمام کلیدهای دریافتی یک کاربر به ازای مجموعه صفاتش از طریق شناسهی یکتای کاربر به یکدیگر پیوند می خورد. در این شرایط حریم خصوصی شناسه یکتای کاربر و نیز حریم خصوصی مجموعه صفات کاربر از دید نهاد حفظ نمی شود. در این سخنرانی، یک روش کنترل دسترسی با استفاده از رمزنگاری مبتنی بر ویژگی در معماری غیرمتمرکز معرفی می شود که بدون نیاز به همکاری میان نهادها، حریم خصوصی شناسهی یکتای کاربر از دید نهادها و حریم خصوصی مجموعه صفات کاربر را در صورت تبانی نهادها حفظ کند. همچنین روش ارائه شده از لغو ویژگی کاربران پشتیبانی می کند. ارزیابی روش پیشنهادی نشان از کارایی و امنیت آن نسبت به روشهای مشابه دارد.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

دکتر پروین رستگاری/ استادیار دانشکده فنی و مهندسی گلپایگان، اصفهان

حفظ حریم خصوصی در امضای دیجیتال

خلاصه سخنرانی: امضای دیجیتال یکی از مهم ترین ابزارها برای دست یابی به احراز اصالت، یکپارچگی و انکارناپذیری در کاربردهای امنیتی است. یک امضای دیجیتال معمولی در حالت کلی قابل وارسی توسط عموم است. به زبان ساده، هر موجودیتی که یک زوج پیام و امضا را به هر طریقی به دست آورد، قادر به تشخیص این است که «چه پیامی» و توسط «چه کسی» امضا شده است. اگرچه این ویژگی امضای دیجیتال معمولی در بسیاری از کاربردها یک ویژگی مفید به شمار میآید، ولی در بسیاری دیگر از کاربردهای امنیتی مانند سامانههای رأی گیری الکترونیکی، پول الکترونیکی، حراج های الکترونیکی، تبادلات منصفانه، احراز اصالت در فضای ابری و ...، لازم است که ضمن احراز اصالت امضاکننده، حریم خصوصی وی نیز تا حد معقولی محفوظ بماند. حریم خصوصی در یک امضای دیجیتال تعاریف متعددی بسته به کاربرد مربوطه دارد.

در این سخنرانی، روی دو مورد از تعاریف حریم خصوصی در امضاهای دیجیتال متمرکز می شویم. این دو مورد عبارتند از: محرمانگی و انتقال ناپذیری که کارآمدترین ابزار برای نیل به آن ها بهترتیب سامانه های امضارمز (SC) و سامانه های امضا با وارسیگر مشخص (DVS) محسوب می شوند. در این سخنرانی، با تمرکز روی این دو مورد، راجع به مفاهیم، کاربردها، شماهای ارائه شده و پژوهش های اخیر در این زمینه مطالبی ارائه می شود.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

دکتر امیر محمدزاده لاجوردی

امیر محمدزاده لاجوردی فارغ التحصیل دکتری مهندسی کامپیوتر از دانشگاه صنعتی شریف در سال ۱۳۹۸ است. ایشان در سال ۱۳۹۵ رئیس شاخه دانشجویی انجمن رمز ایران در دانشگاه صنعتی شریف بوده است. حوزه تخصصی ایشان تحلیل و کشف بدافزار است. وی هم اکنون مدیرعامل شرکت دانش بنیان «بیت بان» است که در حوزه تحلیل بدافزار و ارزیابی آسیبپذیری فعالیت می کند.

تهدید مانای پیشرفته؛ آشکارِ ناپیدا

خلاصه سخنرانی: حملات سایبری پیشرفته ای که متوجه زیرساخت های حساس و حیاتی کشورهاست عموماً به عنوان تهدید مانای پیشرفته (Advanced Persistent Threat) شناخته می شود. از آنجا که در برخی از پژوهش ها و مستندات فنیِ منتشر شده، به اشتباه هر نوع حمله ای را تهدید مانای پیشرفته می نامند، در این سخنرانی تعریفی دقیق از این گونه حملات بر اساس کالبدشکافی نمونه های واقعی از تهدید های مانای پیشرفته ارائه می شود. شواهد نشان می دهد که این حملات دارای سه خاصیت اصلی آهستگی، سطح پایین و ترکیبی بوده و همین خواص است که ابزارهای تشخیص نفوذ و همبسته سازی هشدار موجود را در شناسایی این گونه حملات ناتوان می سازد. در الگوی رفتار آهسته، بدافزار با استفاده از ترفندهایی، همانند توابع خواب و بیدار، فاصله بین گام های حمله را افزایش داده و رفتار خود را از دید سامانه های تشخیص، که دارای پنجره زمانی کوتاه مدت هستند، پنهان می سازد. در حملات مانای پیشرفته ی سطح پایین، مهاجم با استفاده از عامل ها و رفتارهای معتمد، و ترفندهایی همانند تزریق کد و یا سرقت گواهی نامه های دیجیتال، هرگونه ناهنجاری را پنهان کرده و به صورت ضمنی به نقض خط مشی های امنیتی می پردازد. از دیگر نقاط ضعف سامانه های موجود که در حملات مانای پیشرفته ترکیبی مورد سوء استفاده قرار می گیرد، عدم همبسته سازی رویدادهای سامانه ی عامل با رویدادهای شبکه، و استفاده از همبسته سازی هشدار به جای همبسته سازی رویداد است.

در ادامه این سخنرانی و پس از بیان خلاءهای موجود و ذکر دلایل ناکارآمدی ابزارهای تشخیص نفوذ و همبسته سازی هشدار، پیشنهادهایی برای حل این مشکلات و همچنین زمینه های پژوهشی موجود ارائه خواهد شد.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

دکتر سید عسگری قاسم پوری/ فارغ التحصیل دانشگاه اصفهان

روشی جدید جهت وارسی صوری مدلهای اعتماد و شهرت

خلاصه سخنرانی: با گسترش روزافزون عامل های ناشناس در تعاملات مبتنی بر کامپیوتر، علاوه بر سازوکارهای سنتی برقراری امنیت از قبیل رمزنگاری، احراز اصالت و کنترل دسترسی (امنیت سخت)، به روش هایی جهت تصمیمگیری بر اساس میزان اعتماد و شهرت عامل ها نیاز داریم. مدل های اعتماد محاسباتی با ارائه توابع و داده ساختارهای مختلف، اعتماد و شهرت را به روش های متفاوتی محاسبه می نمایند. عامل های درستکار، با استفاده از سامانه های اعتماد و شهرت مورد استفاده سعی می کنند کیفیت تصمیمات خود را بهبود بخشند در حالی که، عامل های نادرستکار با انجام حمله اعتماد سعی می کنند به اهداف نادرستکارانه خود برسند. استحکام مدل های اعتماد در مقابل حملات اعتماد مختلف، متغیر است. در نتیجه، پیش از آنکه یک مدل اعتماد در محیطی خاص مورد استفاده قرار گیرد، باید استحکام آن در مقابل حملات امکان پذیر در محیط، وارسی شود. در این ارائه چارچوب TRIM مشتمل بر مدل تعاملی عامل ها، منطق زمانی مبتنی بر احتمال، عمل و پاداش PARCTL و ابزار TRIM-Checker جهت وارسی صوری مدل های اعتماد و شهرت معرفی می گردد. در نهایت برای نشان دادن کارایی چارچوب TRIM، ارزیابی چند مدل شهرت معروف مانند eBay و Beta ارائه خواهد شد.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

دکتر مطهره دهقان/ فارغ التحصیل دانشگاه صنعتی امیرکبیر

یافتن امن تلاقی مسیرها با استفاده از پایه گروبنر

خلاصه سخنرانی: یافتن تلاقی و جلوگیری از آن، یک مسئله مهم در شبکه های با اشیاء متحرک است که حفظ حریم خصوصی مسیرهای حرکت آنها از جمله نگرانی های مهم در این شبکه ها است. در زمینه یافتن نقاط تلاقی اشیاء متحرک و جلوگیری از آنها، تاکنون الگوریتم ها و روش های متفاوتی در حوزه ترافیک شهری و هوایی بدون توجه به خواسته امنیتی حریم خصوصی و مبتنی بر شرایط و خواسته های کاربرد موردنظر ارائه شده است. علاوه بر این، پروتکل های امنیتی متفاوتی بدون توجه به مسئله یافتن نقاط تلاقی اشیاء متحرک و جلوگیری از آن ها همانند پروتکل یافتن امن اشتراک چند ضلعی ها ارائه شده است. اما تاکنون پروتکلی برای یافتن نقاط تلاقی اشیاء متحرک و جلوگیری از آنها با حفظ حریم خصوصی پیشنهاد نشده است. ما یک پروتکل برای یافتن نقاط تلاقی اشیاء متحرک با حفظ حریم خصوصی ارائه می دهیم. بدین منظور، از محاسبات چند طرفه امن به عنوان رویکرد حل مسئله برای حفظ حریم خصوصی مسیرهای حرکت اشیاء متحرک استفاده می کنیم. ما ابتدا مسئله یافتن امن نقاط تلاقی اشیاء متحرک را به مسئله یافتن امن ریشه مشترک دو چند جمله ای تبدیل می کنیم. سپس، یک پروتکل مبتنی بر پایه گروبنر برای یافتن امن ریشههای مشترک دو چند جمله ای ارائه می دهیم که دارای پیچیدگی های محاسباتی و ارتباطی از مرتبه عددی است.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

دکتر مهناز نوروزی/ فارغ التحصیل دانشگاه شهید بهشتی

حفظ محرمانگی و قابلیت جستجو در ذخیره سازی ابری

خلاصه سخنرانی: در سرویس های ذخیره سازی ابری، اگرچه امکان برون سپاری و به اشتراکگذاری داده ها برای کاربران فراهم می شود، اما برای حفظ محرمانگی و امنیت داده های حساس نیاز به برخی اقدامات مکمل از جمله رمزگذاری داده ها پیش از ذخیره آن ها بر روی ابر داریم. برای اینکه قابلیت جستجو بر روی این داده ها را نیز از دست ندهیم، مفهومی به نام «رمزگذاری قابل جستجو» راه حلی امیدواره کننده پیش روی مان میگذارد؛ بدین ترتیب که کاربر میتواند داده های رمزگذاری شده را بر روی فضای ایجاد شده توسط پدیدآورندگان نامطمئن بهگونه ای ذخیره کند که بدون نیاز به رمزگشایی دادهها، جستجو بر روی داده های رمزگذاریشده ممکن باشد. در این سخنرانی، با تمرکز بر رمزنگاری نامتقارن و به ویژه مبتنی بر شناسه و فاقد گواهینامه، با تبیین چالش های اساسی کاربردی و امنیتی رمزگذاری قابل جستجو، به مرور راهکارهای ارائه شده توسط پژوهشگران و تشریح مزایا و معایب آنها پرداخته و در آخر، محدودیت های موجود و مسائل حل نشده در این حوزه را که نیاز به بررسی و مطالعه بیشتر دارند، معرفی می کنیم.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

- امروز :

- دیروز :

- ماه جاری :

- ماه گذشته :

- آمار کلی :

ثبتنام در کنفرانس برای افرادی که دارای مقاله نیستند، رایگان است.

برای دریافت گواهی شرکت در کنفرانس و مستندات آن، ثبتنام در کنفرانس الزامی است.

-

مهلت ارسال مقاله در فراخوان اول (زمستانه)

1398/10/21 -

تمدید مهلت ارسال مقاله در فراخوان اول (زمستانه)

1398/11/02 -

اعلام نتایج داوری در فراخوان اول (زمستانه)

1398/12/28 -

مهلت ارسال مقاله در فراخوان دوم (بهاره)

1399/03/17 -

تمدید فراخوان بهاره

1399/03/31 -

اعلام نتایج داوری در فراخوان دوم (بهاره)

1399/05/25 -

تاریخ شروع

1399/06/19 -

تاریخ پایان

1399/06/20